Bienvenidos a este nuevo capítulo de nuestro blog, pensado especialmente para estudiantes universitarios interesados en la seguridad informática. Hoy hablaremos sobre cómo Microsoft Sentinel y Log Analytics trabajan juntos para ayudarnos a gestionar la seguridad y el rendimiento de nuestros entornos en la nube. No te preocupes si no eres un experto técnico; aquí explicaremos todo en un lenguaje sencillo y claro.

¿Qué es Microsoft Sentinel y por qué es importante Log Analytics?

Microsoft Sentinel es una herramienta de seguridad en la nube que se encarga de detectar, investigar y responder a amenazas en tiempo real. Imagina a Sentinel como un centinela digital que vigila continuamente tu sistema, buscando cualquier comportamiento sospechoso, para que puedas reaccionar rápidamente ante posibles incidentes.

Por otro lado, Log Analytics es como una gran base de datos centralizada que recoge y organiza todos los registros (o logs) generados por tus aplicaciones, dispositivos y servicios. Estos logs son esenciales porque te permiten comprender qué está ocurriendo en tu entorno, detectar problemas y analizar el rendimiento. La forma en que diseñamos nuestro «área de trabajo» en Log Analytics es fundamental, ya que influye en la forma en que manejamos y analizamos toda esta información.

¿Qué son los Diseños de Áreas de Trabajo de Ejemplo?

La documentación de Microsoft ofrece diseños de áreas de trabajo de ejemplo para ayudarte a decidir cómo organizar tus datos en Log Analytics cuando trabajas con Microsoft Sentinel. Estos diseños responden a diferentes escenarios que podrías enfrentar en una organización, dependiendo de tus necesidades, como:

- Múltiples inquilinos y regiones:

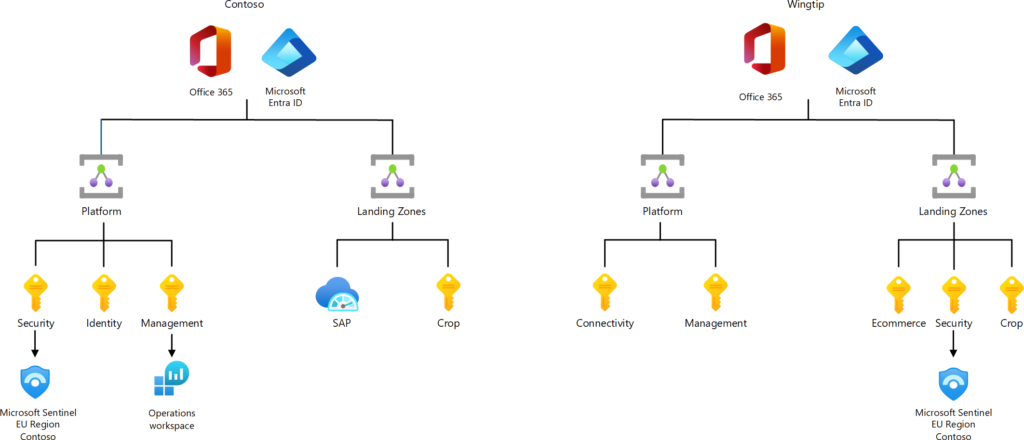

Imagina una gran empresa global, como Contoso, con oficinas en distintos continentes. Esta organización puede tener más de un “inquilino” (o conjunto de usuarios y recursos) y datos que deben mantenerse en regiones específicas por razones legales o de cumplimiento. Los diseños de ejemplo muestran cómo dividir los datos en diferentes áreas de trabajo para que la información de seguridad y operaciones se gestione de forma organizada y eficiente.

Tipos de recursos y requisitos de recopilación de Contoso

Contoso tiene que recopilar eventos de los siguientes orígenes de datos:

- Office 365

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Actividad de Azure

- Eventos de seguridad de Windows, de orígenes locales y de máquinas virtuales de Azure

- Syslog, de orígenes locales y de máquinas virtuales de Azure

- CEF, desde varios dispositivos de red locales, como Palo Alto, Cisco ASA y Cisco Meraki

- Varios recursos de PaaS de Azure, como Azure Firewall, AKS, Key Vault, Azure Storage y Azure SQL

- Cisco Umbrella

Solución de Contoso

La solución de Contoso incluye las siguientes consideraciones:

- Contoso ya tiene un área de trabajo existente y le gustaría explorar la habilitación de Microsoft Sentinel en esa misma área de trabajo.

- Contoso tiene requisitos normativos, por lo que necesitamos al menos un área de trabajo de Log Analytics habilitada para Microsoft Sentinel en Europa.

- La mayoría de las máquinas virtuales de Contoso son la región norte de la UE, donde ya tienen un área de trabajo. Por lo tanto, en este caso, los costos de ancho de banda no son un problema.

- Contoso tiene dos inquilinos de Microsoft Entra diferentes y recopila datos de orígenes de datos en el nivel de inquilino como, por ejemplo, registros de inicio de sesión y auditoría de Office 365 y Microsoft Entra, por lo que se necesitan al menos un área de trabajo por inquilino.

- Contoso necesita recopilar datos que no son del SOC, aunque no hay ninguna superposición entre los datos de SOC y los que no lo son. Además, los datos de SOC suponen aproximadamente 250 GB/día, por lo que deben usar áreas de trabajo independientes para mejorar la rentabilidad.

- Contoso tiene un único equipo de SOC que va a usar Microsoft Sentinel, por lo que no es necesaria ninguna separación adicional.

- Todos los miembros del equipo de SOC de Contoso tendrán acceso a todos los datos, por lo que no se necesita ninguna separación adicional.

- Inquilino único con varias nubes:

Algunas empresas, como Fabrikam, pueden tener todos sus recursos en un solo inquilino, pero utilizan servicios en diferentes nubes (por ejemplo, combinando Azure y AWS). En este caso, los diseños de áreas de trabajo ayudan a separar datos para diferentes equipos, como el equipo de seguridad (SOC) y el equipo de operaciones, de manera que cada uno tenga acceso a la información que necesita sin mezclar datos innecesarios.

Tipos de recursos y requisitos de recopilación de Fabrikam

Fabrikam tiene que recopilar eventos de los siguientes orígenes de datos:

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Actividad de Azure

- Eventos de seguridad, de orígenes locales y de máquinas virtuales de Azure

- Eventos de Windows, de orígenes locales y de máquinas virtuales de Azure

- Datos de rendimiento, de orígenes locales y de máquinas virtuales de Azure

- AWS CloudTrail

- Registros de rendimiento y auditoría de AKS

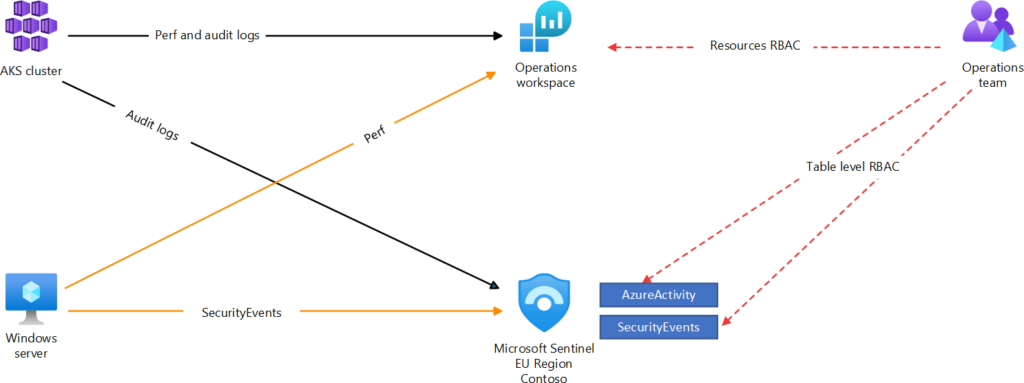

Solución de Fabrikam

La solución de Fabrikam incluye las siguientes consideraciones:

- Fabrikam no tiene ninguna área de trabajo existente, por lo que necesitará automáticamente una nueva área de trabajo.

- Fabrikam no tiene requisitos normativos que les exijan mantener los datos separados.

- Fabrikam tiene un entorno de inquilino único y no necesitaría áreas de trabajo independientes por inquilino.

- Sin embargo, Fabrikam necesitará áreas de trabajo independientes para sus equipos de SOC y de operaciones.El equipo de operaciones de Fabrikam necesita recopilar datos de rendimiento, tanto de máquinas virtuales como de AKS. Dado que AKS se basa en la configuración de diagnóstico, se pueden seleccionar registros específicos para enviarlos a áreas de trabajo específicas. Fabrikam puede optar por enviar registros de auditoría de AKS al área de trabajo de Log Analytics habilitada para Microsoft Sentinel y todos los registros de AKS a un área de trabajo independiente, donde Microsoft Sentinel no está habilitado. En el área de trabajo en la que Microsoft Sentinel no está habilitado, Fabrikam habilitará la solución Container Insights.En el caso de las máquinas virtuales Windows, Fabrikam puede usar el Azure Monitoring Agent (AMA) para dividir los registros, enviar eventos de seguridad al área de trabajo y eventos de Rendimiento y Windows al área de trabajo sin Microsoft Sentinel.Fabrikam decide considerar sus datos superpuestos, por ejemplo, eventos de seguridad y eventos de actividad de Azure, solo como datos SOC, y envía estos datos al área de trabajo con Microsoft Sentinel.

- Fabrikam debe controlar el acceso para los datos superpuestos, incluidos los eventos de seguridad y los eventos de actividad de Azure, pero no hay ningún requisito de nivel de fila. Dado que los eventos de seguridad y los eventos de actividad de Azure son registros personalizados, Fabrikam puede usar RBAC en el nivel de tabla para conceder acceso a estas dos tablas al equipo de operaciones.

El diseño del área de trabajo resultante para Fabrikam se muestra en la siguiente imagen, incluidos solo los orígenes de registro clave para simplificar el diseño:

- Múltiples inquilinos, múltiples regiones y seguridad centralizada:

Otra situación es la de empresas como Adventure Works, que tienen varios inquilinos distribuidos por regiones (por ejemplo, uno para Asia, otro para Europa y otro para África). El diseño propuesto aquí permite que cada equipo de seguridad local acceda únicamente a los datos relevantes para su región, pero al mismo tiempo, ofrece una visión centralizada para el equipo de seguridad global. Esto garantiza que la información se mantenga organizada según la ubicación geográfica y las responsabilidades de cada equipo.

Tipos de recursos y requisitos de recopilación de Adventure Works

Adventure Works debe recopilar los siguientes orígenes de datos para cada subentidad:

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Registros de Office 365

- Registros sin procesar de Microsoft Defender XDR para punto de conexión

- Actividad de Azure

- Microsoft Defender for Cloud

- Recursos de PaaS de Azure, como Azure Firewall, Azure Storage, Azure SQL y el firewall de aplicaciones web de Azure

- Eventos de seguridad y Windows desde máquinas virtuales de Azure

- Registros en CEF desde dispositivos de red locales

Las máquinas virtuales de Azure están dispersas por los tres continentes, pero los costos de ancho de banda no son un problema.

Solución de Adventure Works

La solución Adventure Works incluye las siguientes consideraciones:

- El equipo de operaciones de Adventure Works ya tiene sus propias áreas de trabajo, por lo que no es necesario crear una nueva.

- Adventure Works no tiene ningún requisito normativo que los requiera para mantener los datos separados.

- Adventure Works tiene tres inquilinos de Microsoft Entra y necesita recopilar orígenes de datos en el nivel de inquilino como, por ejemplo, registros de Office 365. Por lo tanto, Adventure Works debe crear al menos un área de trabajo de Log Analytics habilitada para Microsoft Sentinel en cada inquilino.

- Aunque el equipo de SOC de Adventure Works usará todos los datos considerados en esta decisión, deben separar los datos por propiedad, ya que cada equipo de SOC necesita acceder solo a los datos relevantes para ese equipo. Cada equipo de SOC también necesita acceso al portal completo de Microsoft Sentinel. Adventure Works no necesita controlar el acceso a los datos por tabla.

El diseño del área de trabajo resultante para Adventure Works se muestra en la imagen siguiente, incluidos solo los orígenes de registro clave para simplificar el diseño:

Cada diseño busca equilibrar aspectos como la gestión de datos, el control de acceso, los costos y el cumplimiento de normativas, de manera que la solución sea práctica y escalable para cada tipo de organización.

¿Qué Beneficios Ofrecen Estos Diseños?

- Optimización de costos: Al tener áreas de trabajo bien definidas, se pueden reducir los gastos innecesarios. Por ejemplo, no todos los datos deben almacenarse juntos; separarlos según su relevancia permite aprovechar descuentos en ingesta y retención.

- Mayor visibilidad y control: Con un diseño adecuado, es más sencillo visualizar los datos y buscar patrones de actividad inusual. Esto mejora la capacidad para detectar amenazas de forma rápida.

- Cumplimiento de normativas y seguridad regional: Si tu organización debe seguir regulaciones específicas sobre la localización de datos, diseñar áreas de trabajo separadas por regiones es la solución ideal.

- Facilidad en la administración: Al separar los datos por tipos y equipos (SOC versus operaciones), cada grupo puede centrarse en la información que realmente le interesa sin confundirse con otros datos que no son relevantes para su función.

Próximos Pasos

Si te ha interesado aprender sobre cómo se diseñan las áreas de trabajo para Log Analytics en Microsoft Sentinel, aquí tienes algunas sugerencias sobre qué hacer a continuación:

- Explora la documentación oficial: Microsoft ofrece guías y ejemplos detallados que te ayudarán a profundizar en cada uno de estos escenarios.

- Experimenta en un entorno de prueba: Si tienes acceso a una cuenta de Azure, intenta crear tu propio área de trabajo de Log Analytics. Observa cómo se integran los distintos registros y prueba configurar algunos de los conectores.

- Participa en foros y comunidades: Lugares como Microsoft Q&A y foros de discusión pueden ser excelentes recursos para resolver dudas y compartir experiencias con otros estudiantes y profesionales.

Conclusión

El diseño de áreas de trabajo en Log Analytics es una parte esencial para aprovechar al máximo Microsoft Sentinel. Desde gestionar datos distribuidos en varias regiones hasta asegurar que cada equipo tenga acceso solo a la información que necesita, estos diseños ayudan a crear una infraestructura de seguridad robusta y organizada. Esperamos que este blog te haya brindado una visión clara y práctica sobre el tema. Recuerda que en el mundo de la seguridad en la nube, una buena organización y planificación es la clave del éxito. ¡Anímate a explorar más y a poner en práctica estos conocimientos!